SQLi Exploitation

Menemukan kerentanan SQL Injection dalam aplikasi web.

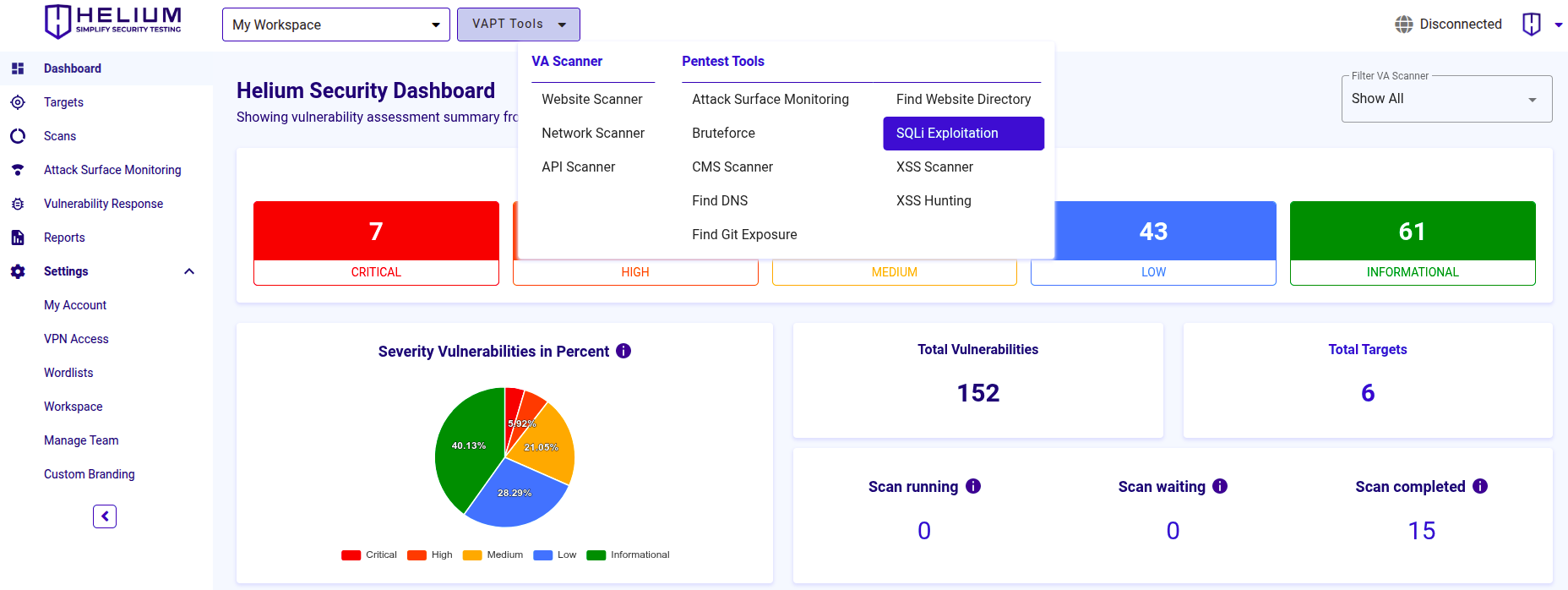

Akses SQLi Exploitation melalui Menu Navigasi

Pengguna dapat melakukan scan menggunakan VAPT Tools melalui menu navigasi "VAPT Tools". Dengan mengklik menu "VAPT Tools", berbagai tools akan muncul, kemudian klik tool SQLi Exploitation.

Untuk melakukan scan menggunakan SQLi Exploitation, pengguna dapat mengikuti langkah-langkah berikut.

- Masukkan nama task di textbox Task Name

- Masukkan nilai target dalam bentuk domain/URL/IP

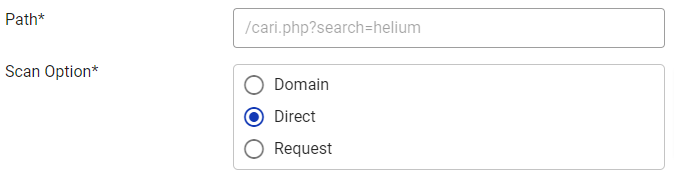

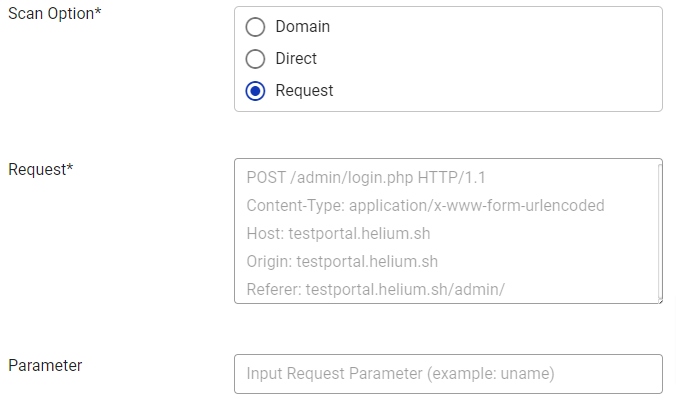

- Pilih salah satu opsi scan antara domain, direct, atau request

- Jika pengguna memilih Domain, maka hanya isi nilai target dalam bentuk domain

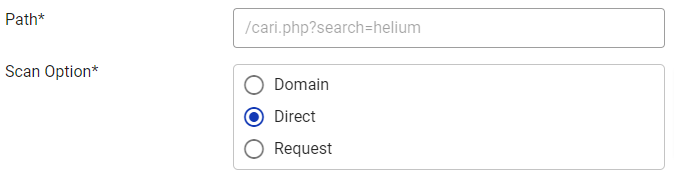

- Jika pengguna memilih Direct, pengisian path akan muncul

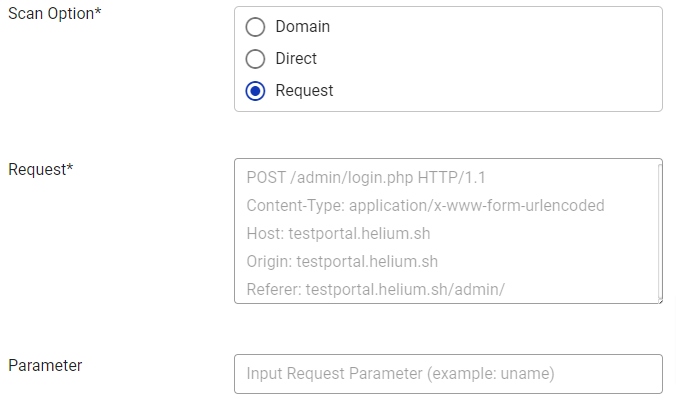

- Jika pengguna memilih Request, request (wajib) dan parameters (opsional) akan muncul.

- Klik checkbox setuju Terms of Service

- Klik tombol Apply untuk memulai scan

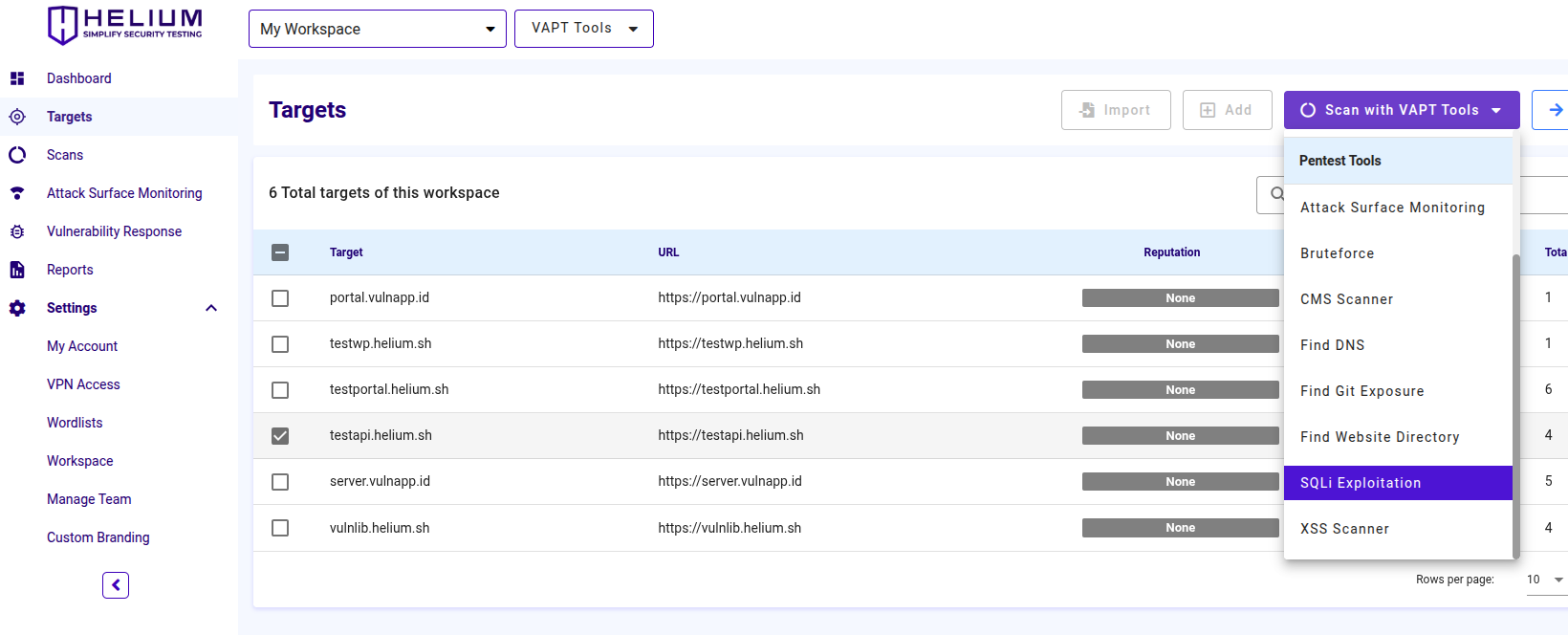

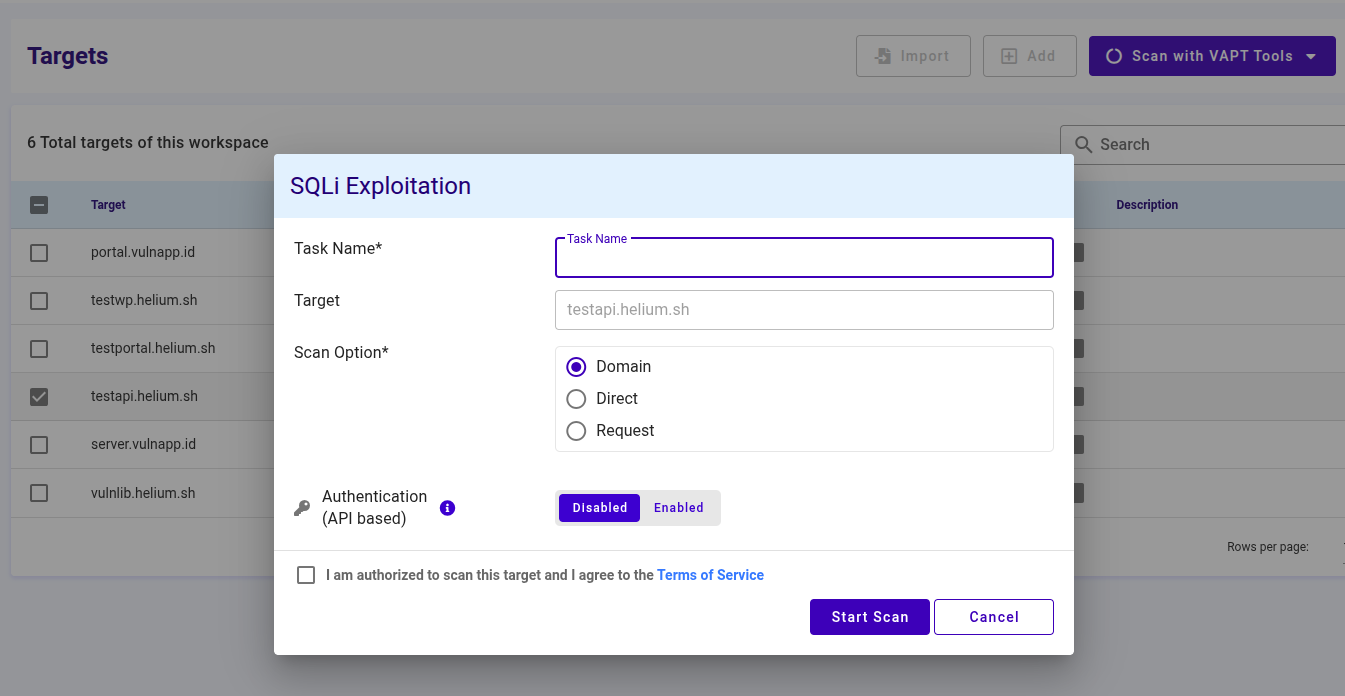

Akses SQLi Exploitation Melalui Halaman Targets

Target yang dipilih akan di-scan dengan tools yang tersedia. Pilih Tool SQLi Exploitation

Untuk melakukan scan menggunakan SQLi Exploitation, pengguna dapat mengikuti langkah-langkah berikut.

- Masukkan nama task di textbox Task Name

- Pilih salah satu opsi scan, yaitu Domain, Direct, atau Request

- Jika pengguna memilih Domain, maka hanya isi nilai target dalam bentuk domain

- Jika pengguna memilih Direct, pengisian path akan muncul

- Jika pengguna memilih Request, request (wajib) dan parameters (opsional) akan muncul.

- Klik checkbox setuju Terms of Service

- Klik tombol Start Scan untuk memulai scan, klik Cancel jika ingin membatalkan

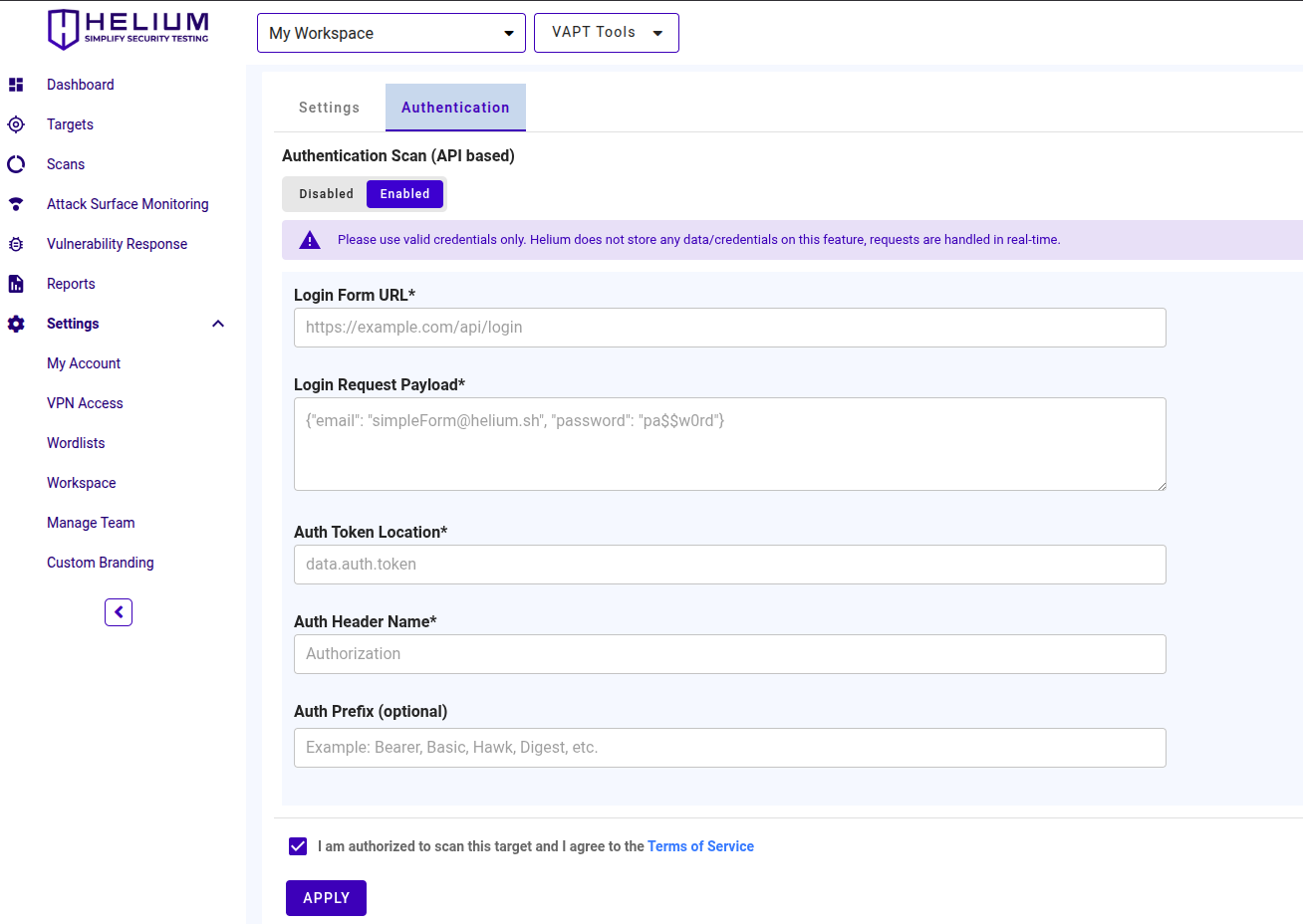

Menjalankan Authenticated Scan dengan API Scanner

Pengguna dapat mengikuti langkah-langkah berikut.

Pengguna dapat mengikuti langkah-langkah berikut.

Setelah mengaktifkan fitur authentication

Masukkan Login Form URL, endpoint autentikasi yang mengeluarkan token (misalnya, https://loginapi.vulnapp.id/tokens)

Masukkan Login Request Payload, body request login dalam format yang diharapkan API (umumnya JSON). Contoh JSON: {"username":"user1","password":"pass1"}

catatanHelium tidak menyimpan data/kredensial apapun pada fitur ini, request ditangani secara real-time.

Masukkan Auth Token Location, lokasi token dalam response login menggunakan notasi titik untuk field bersarang (misalnya, access.token.id)

Masukkan Auth Header Name, HTTP header yang akan digunakan scanner untuk mengirim token (misalnya, X-Auth-Token atau Authorization)

Masukkan Auth Prefix (opsional), prefix untuk disertakan sebelum token jika diperlukan (misalnya, Bearer: token)

Centang kotak "I am authorized to scan this target and I agree to the Terms of Service."

Klik tombol APPLY untuk memulai authenticated scan

catatanJika scan dijalankan menggunakan sesi yang terautentikasi, Anda akan diminta untuk memasukkan kembali kredensial autentikasi Anda sebelum database dump dapat dilakukan.