Linux Operating System

Panduan ini menjelaskan cara menginstal dan mengkonfigurasi WireGuard pada Linux (berbasis deb) untuk terhubung ke Helium VPN Server.

Langkah Instalasi

- Install WireGuard menggunakan perintah berikut:

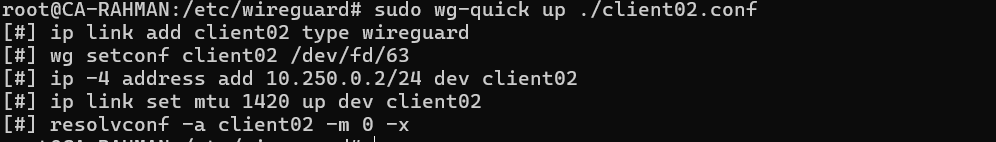

sudo apt install wireguard - Buka terminal dan jalankan perintah berikut untuk mengaktifkan tunnel:

sudo wg-quick up ./<CLIENT_FILE>

Aktifkan IPv4 Forwarding

Aktifkan IPv4 forwarding

Aktifkan IPv4 Forwarding (Sementara):

Untuk mengaktifkan IPv4 forwarding sementara (hingga reboot berikutnya), jalankan perintah berikut:

sudo sysctl -w net.ipv4.ip_forward=1Aktifkan IPv4 forwarding (Permanen):

Untuk membuat perubahan tetap setelah reboot, Anda perlu mengedit file konfigurasi, biasanya /etc/sysctl.conf atau file di /etc/sysctl.d/:

- Buka file konfigurasi menggunakan text editor, seperti nano atau vim:

sudo nano /etc/sysctl.conf - Tambahkan atau hapus komentar pada baris berikut:

net.ipv4.ip_forward=1 - Simpan file dan keluar dari text editor

- Terapkan perubahan menggunakan perintah berikut:

sudo sysctl -p

Setelah langkah-langkah ini, sistem Linux Anda akan meneruskan paket IPv4, berfungsi sebagai router jika dikonfigurasi dengan aturan routing yang sesuai (misalnya, menggunakan iptables).

- Buka file konfigurasi menggunakan text editor, seperti nano atau vim:

Mengakses Target pada Server yang Berbeda

Mengakses Target pada Server yang Berbeda dalam Subnet yang Sama

Jika aplikasi atau server target di-host pada server yang berbeda tetapi masih dalam subnet yang sama, WireGuard Server harus mendukung packet forwarding dan NAT.

Aturan Firewall Forwarding

iptables -A FORWARD -i wg0 -j ACCEPT

iptables -A FORWARD -o wg0 -m state --state RELATED,ESTABLISHED -j ACCEPTAturan ini memungkinkan traffic dari interface WireGuard (wg0) untuk mencapai jaringan internal dan memastikan traffic kembali diteruskan dengan benar ke client.

Konfigurasi NAT (Masquerade)

iptables -t nat -A POSTROUTING -s 10.250.0.0/24 -o eth0 -j MASQUERADEIni memastikan traffic yang berasal dari subnet client WireGuard diterjemahkan dengan benar sehingga respons dari target internal diarahkan kembali melalui tunnel VPN.

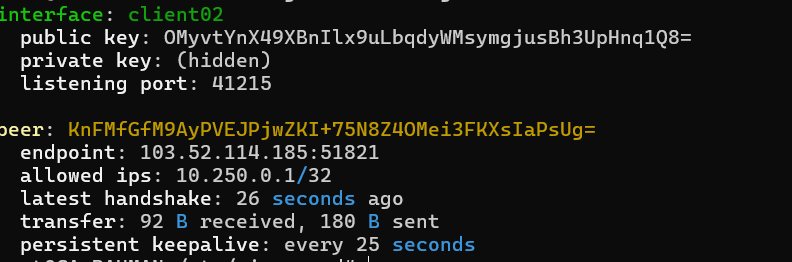

Verifikasi

- Pastikan server Anda dapat berhasil melakukan PING ke tujuan berikut:

- Helium Server, berdasarkan informasi yang disediakan di Helium Cloud, seperti yang tercantum di bagian IP Address Whitelist (https://www.helium.sh/account?menu=security)

- Helium VPN Server dan port, seperti yang tercantum di https://www.helium.sh/vpn-access Pastikan workspace yang benar telah dipilih.

- VPN Server IP Address, yaitu 10.250.0.1